初夏の頃にはこんなことを言っていたが、VPSの計算資源が余っているのでやはり自前でメールサーバを建てた。なにしろ幾多の艱難辛苦に晒された10年前と現在では状況がずいぶん違う。今やDockerが普及しており、手の行き届いたOSSが用意されており、培ってきたトラブルシューティングの知識が備わっている。躓いたらコンテナを破棄してやり直せばいい。サーバを建てるたび実行環境の至るところに引っかき傷を残していた過去とはもうおさらばだ。

MailuというOSSがある。メールサーバの構成要素が統合されていて全部よしなにやってくれる上にWeb UIまで付いてくるすごいやつだ。こんなのがあるんだったらVPSを契約している身でわざわざ他所に金を払っている場合ではない。こうして、僕は意気揚々と構築作業に乗り出したのだった。とはいえ相変わらずメールサーバは手強い。本稿ではDockerを利用したMailuの構築方法について記す。

ファイルの取得と編集

dockerおよびdocker-composeはすでに導入されているものとする。専用のユーザでホーム直下にディレクトリを作成した後は通常、docker-compose.ymlの雛形をコピペする形が典型的だが、MailuはWeb上のセットアップユーティリティでユーザの意図に適った設定ファイルを出力してくれる。これらのファイルはdocker-compose.ymlと.envファイルなのでいつでも編集できる。

ユーティリティの"Choose how you wish to handle security"の欄は現状ではピンと来ないかもしれない。しかし最終的にはおそらくletsencryptかmail-letsencryptを選択することになる。SSL証明書をすでに持っているかどうかは関係ない。理由は後述する。ただし、セットアップの段階では誤った連続試行による取得規制を避けたいのでcertを選択しておく。

docker-compose.ymlの重要なポイントとして、ポート設定の80:80と443:443の左側は必ず別の番号に変更しなければらない。メールサーバ以外のサービスを一切立ち上げていないのならともかく、これらのポートはほぼ確実に専有されている。僕は7900:80、8443:443にした。メールサーバなのにHTTP/HTTPSポートが必要な理由はタイトル通りWeb UIが備わっているためだ。この修正に際してmailu.envに以下の追記が求められる。

1REAL_IP_HEADER=X-Real-IP

2

3REAL_IP_FROM=あんたのグローバルIP

自動生成の甲斐あって他に修正すべき箇所は大してない。強いて挙げると僕は軽量化優先でWebmailとoletoolsを省いている。もし皆さんがCloudflareなどのCDNを間に挟んでいなければここからの話はとてもスムーズに進む。……だが、今時そんな人いるか? それこそ10年前とは違う。今はなんでもCDNの上に乗っかっている。ところがメールサーバにはそういう話がてんで通用しない。だから面倒くさいんだ。

DNSレコードの設定

Cloudflareの設定を例にとる。メールサーバに用いるルートドメインを選択してDNS → レコードからサブドメインを新設する。通例であればサーバのIPアドレスをAレコードでサブドメインと紐づけて、MXレコードに当該のドメインを登録しておしまいだが、メールサーバに対しては「プロキシ」を有効にしてはならない。 適用後の表示が「DNSのみ」になるように定める。

これはあえてプロキシを有効にしてMXレコードを引いてみると事情がよく判る。CDNを通る過程で情報がおかしくなってしまうのか、サブドメイン部分が不正な値に書き換わって出力されている。この状態ではメールの送受信に障害が生じたり、メールクライアントから接続できないといった不具合に見舞われる。公式のドキュメントにもやるなと書いてあった。以下に実例を示す。

1$ dig mx mystech.ink

2...中略...

3;; ANSWER SECTION:

4mystech.ink. 300 IN MX 10 mx.mystech.ink.

5#正常なら設定通りのMXレコードが引ける。

6

7$ dig mx mystech.ink

8...中略...

9;; ANSWER SECTION:

10mystech.ink. 300 IN MX 10 _dc_24782934.mystech.ink.

11#プロキシが有効だと不正な値に書き換わる。

では「DNSのみ」にすれば万事解決か、というとそうでもない。今度はSSL証明書の問題が残る。プロキシを有効にしているとCloudflareの恩恵で自動的にエッジ証明書が付与されるが、今回はそれがまったく使えないのだ。したがって、メールサーバ用に個別のSSL証明書を用意しなければならない。

すでに持っているSSL証明書がCloudflareやCDNのものではなく、自前で取得したLet’s EncryptやZeroSSLなら基本的には使い回せる。しかし、本稿で紹介するのはDockerを利用した構築方法だ。Dockerコンテナの内部で動いているサーバから外部のSSL証明書を直接参照する方法は用意されていない。公式では特定のディレクトリにコピペさせるやり方を採っている。

多くの人が使っている無料のSSL証明書は有効期限が3ヶ月しかない。3ヶ月ごとにいちいち更新した証明書を貼り直したり、ちまちまスクリプトを書いてcronを走らせるのはおよそ洗練されているとは言いがたい。僕たちは最先端の統合スイートOSSでちょっぱやのメールサーバを建てているのではなかったのか?

そこで、前述したletsencryptが顔を覗かせる。これは初回起動時に予め決めたドメインの証明書をcertbotが自動で取得して、更新作業も代行してくれるマジで最高の設定である。こいつに任せておけば証明書周りはDockerコンテナの内部で完結する。このOSSがシンプルなメールサーバだったら話は大団円を迎えていたに違いない。

だが、僕たちはWeb UI付きのメールサーバを建てている。つまり、ブラウザ経由で管理画面なりWebメールクライアントにアクセスする。一方、letsencryptの自動取得機能は80番ポートで通信を行う。ここで問題となるのは、管理画面に用いるサブドメインと、メールサーバのサブドメインが同じだった場合に、脆弱な80番ポートを露出したWebサーバが公開されてしまうことだ。

本来、80番ポートに向かう接続試行はCDNかリバースプロキシでリダイレクト処理を行うが、Cloudflareの恩恵を受けられない身分で証明書周りの設定を済ませるにはそういうわけにもいかない。では、どうすべきか。Web UI自体を使わない手もあるが、それならMailuを選んだ意味がない。面倒な管理をGUIで完結させたいからこそのWeb UI付きメールサーバじゃないか。

幸いにも解決策は見つかった。管理画面用のサブドメインと、メールサーバ用のサブドメインを別々に設ければいい。hogefuga.comで例えると、管理画面用にmail.hogefuga.com、メールサーバ用にmx.hogefuga.comをそれぞれ作る。単なるWebフロントエンドに過ぎない前者はプロキシを有効化して自動でSSL証明書を得られるし、後者は安全に80番ポートを開けてletsencryptの自動取得を受け付けられる。以上を踏まえた記述例を下記に示す。

1hogefuga.com IN A 111.111.111.111 #メールアドレスの後ろ半分になるルートドメイン。プロキシ化する。

2

3mail.hogefuga.com IN A 111.111.111.111 #管理画面用のAレコード。プロキシ化する。

4

5mx.hogefuga.com IN A 111.111.111.111 #メールサーバ用のAレコード。プロキシ化しない。

6

7hogefuga.com IN MX mx.hogefuga.com #メールサーバ用のMXレコード。プロキシ化しない。

上記の例では管理画面やWebメールクライアントにアクセスする際はmail.hogefuga.comを使って、スタンドアロンのメールクライアントでログインする時にはmx.hogefuga.comを用いる形となる。mailu.envファイルもこれに沿って修正する。ユーティリティから再度作成し直しても構わない。

1# Main mail domain

2DOMAIN=あんたのドメイン

3

4# Hostnames for this server, separated with comas

5HOSTNAMES=mx.あんたのドメイン

6

7# Choose how secure connections will behave (value: letsencrypt, cert, notls, mail, mail-letsencrypt)

8TLS_FLAVOR=letsencrypt

9

10...中略...

11

12# Website name

13SITENAME=mail.あんたのドメイン

14

15# Linked Website URL

16WEBSITE=https://mail.あんたのドメイン

リバースプロキシの設定

続いて、リバースプロキシの設定を書く。前述の通り管理画面およびWebメールクライアント用と、メールサーバ用の2つのファイルを用意する。

1#管理画面およびWebメールクライアント用

2server {

3 server_name mail.あんたのドメイン;

4

5 location / {

6 proxy_pass https://localhost:8443;

7 proxy_set_header Host $host;

8 proxy_set_header Connection $http_connection;

9 proxy_set_header X-Scheme $scheme;

10 proxy_set_header X-Real-IP $remote_addr;

11 proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

12 }

13

14 listen 443 ssl http2;

15 ssl_certificate /etc/ssl/certs/あんたのドメイン.pem;

16 ssl_certificate_key /etc/ssl/private/あんたのドメイン.key;

17

18}

CloudflareのSSL/TLS設定で「フル(厳密)」を用いる環境でなければオリジンサーバの証明書は除いても差し支えない。自動で付与されるエッジ証明書でも動作する。MailuはローカルでもHTTPSで通信しているため、proxy_passの記述も合わせる必要がある。

1#メールサーバ用

2server {

3 listen 80;

4 server_name mx.あんたのドメイン;

5

6 location / {

7 proxy_pass http://localhost:7900;

8 proxy_set_header Host $host;

9 proxy_set_header Connection $http_connection;

10 proxy_set_header X-Scheme $scheme;

11 proxy_set_header X-Real-IP $remote_addr;

12 proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

13 }

14}

メールサーバ用のリバースプロキシはSSL証明書の自動取得用に80番ポートが欲しいだけなので簡素な設定で済む。2つのファイルを作成したらsystemctl restart nginxでnginxを再起動する。

初回起動と管理画面の設定

いよいよ初回起動に入る。docker-compose upでログを垂れ流して起動する。文字列の中にSSL証明書が取得されたっぽい英文を見つけたら、ひとまず成功と見ていいだろう。Ctrl+cでサーバを停止させた後にdocker-compose up -dで立ち上げ直して、アドミンユーザの作成を行う。

1$ docker-compose exec admin flask mailu admin ユーザ名 ドメイン 'パスワード'

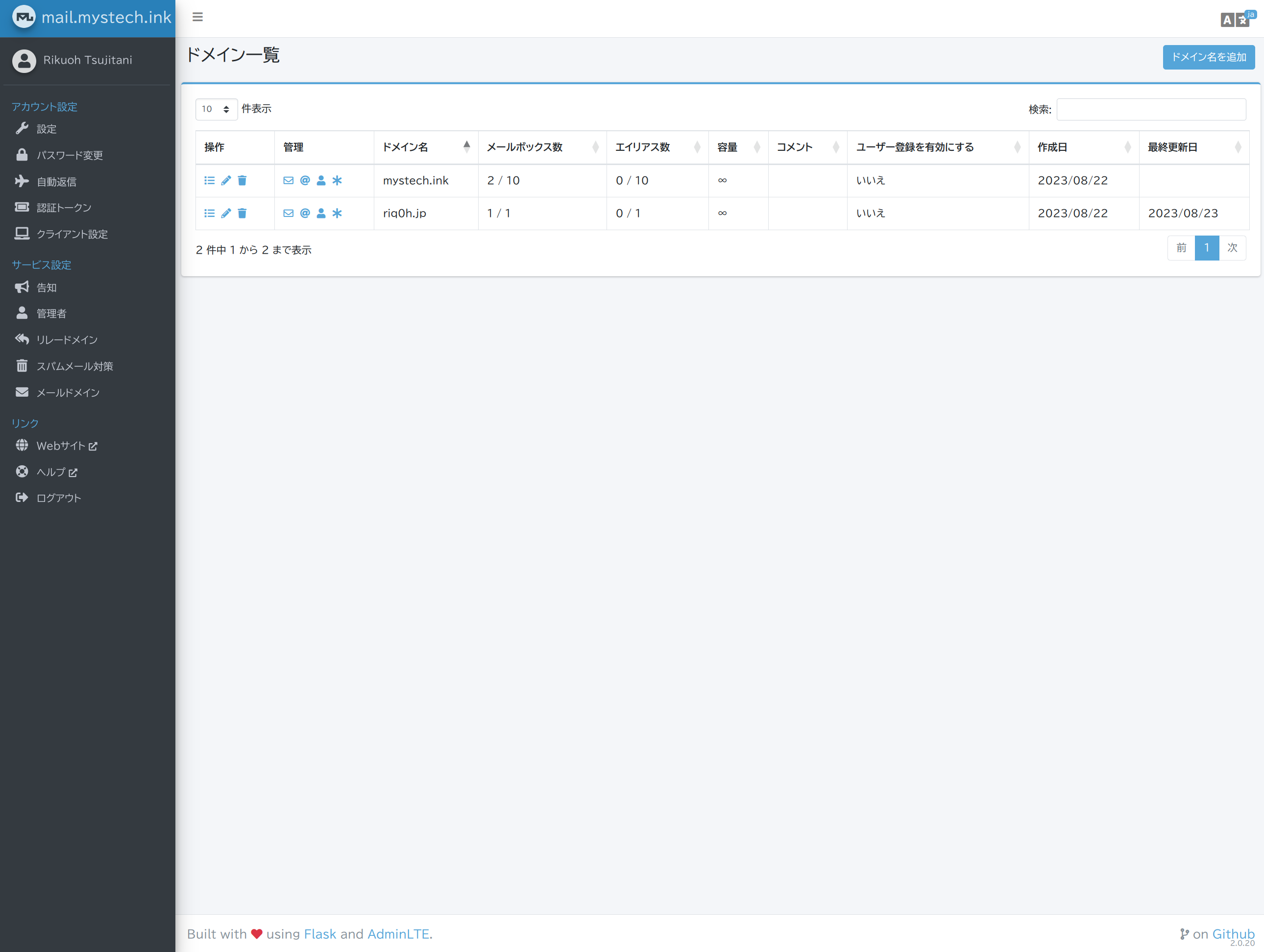

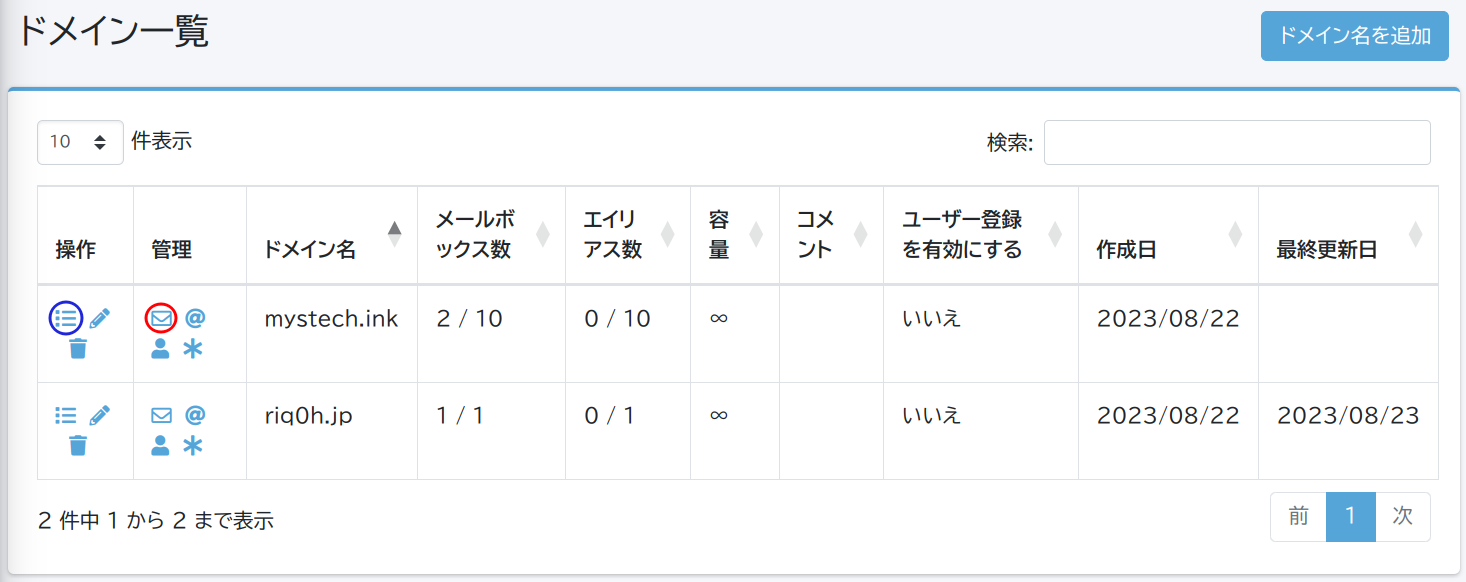

上記の操作でユーザ名@ドメインをID、パスワードをパスワードとするアドミンアカウントが作成される。ここでようやく管理画面用のURLにアクセスして諸々の設定を行う過程に入る。メールドメイン → ドメイン名を追加からメールアドレスの後ろ半分にしたいルートドメインを記入する。

次に赤枠で囲ったアイコンからユーザを作成する。ここで作成するユーザの名前がメールアドレスの前半分になる。最後に青枠で囲ったアイコンから右上の「鍵を再生成」を押す。すると、SPF/DKIM/DMARCの設定に必要な情報が表示されるので各々をDNSレコードに登録しに行く。デフォルトで迷惑メールフォルダに振り分けられたくなければ絶対に登録した方がよい。

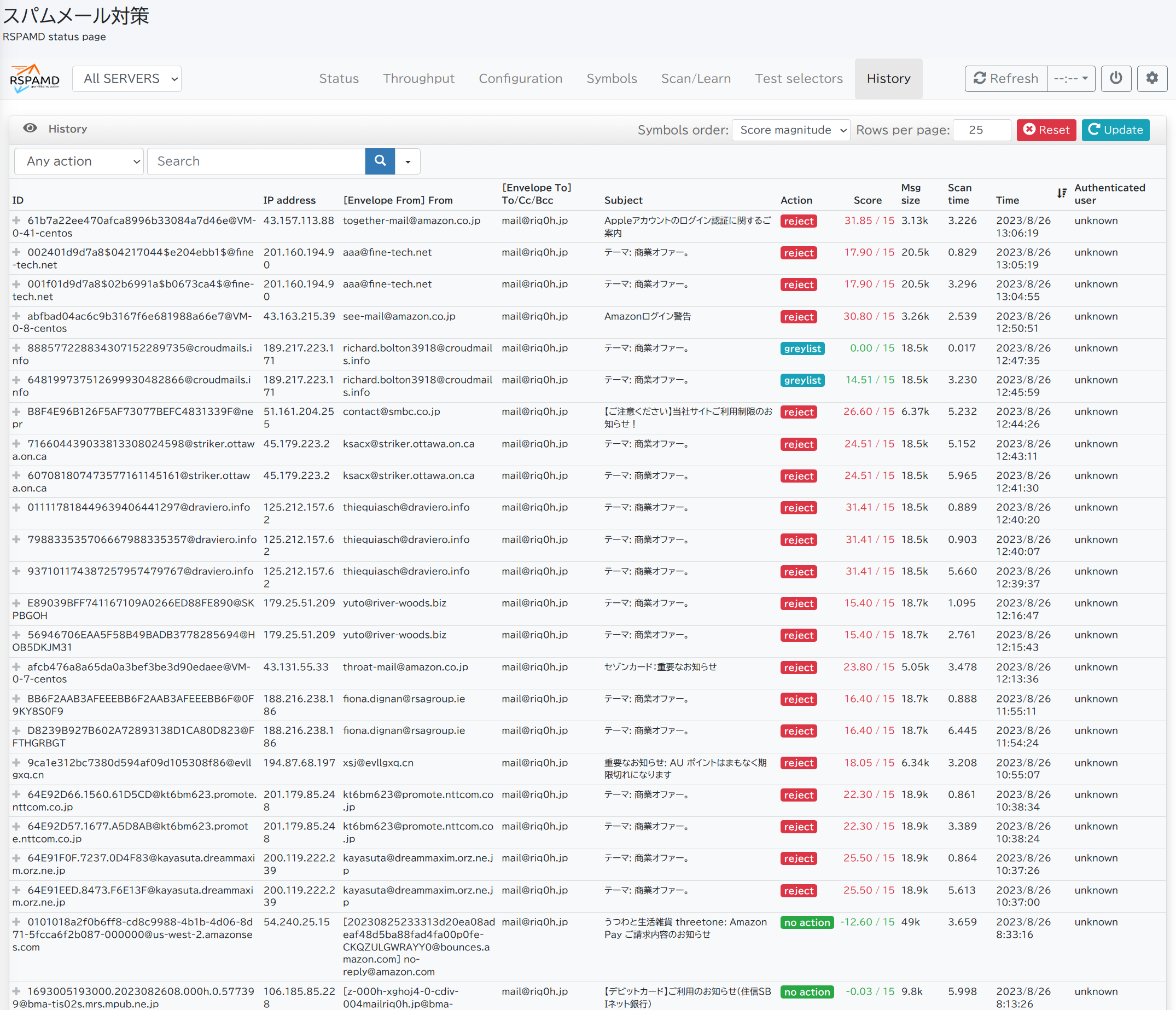

また、Mailuは高機能スパムフィルタのRspamdを搭載している。管理画面の「設定」からスパムメールの閾値(高いほど緩い)が調節可能なほか、「スパムメール対策」ではフィルタリングの詳細な結果を閲覧できる。今のところは完璧に捌いている印象だが、たまにどんなふうに迷惑メールが弾かれているか調べてみると面白い。

送受信の確認

管理画面からWebメールクライアントに移動して実際に送受信を行う。相手のメールがこちらに届いて、その逆にも問題がなければメッセージのソースからSPF/DKIM/DMARCの認証が行えているか検証する。すべてがクリアなら以下の形式で承認されているはずだ。

1Authentication-Results: spf=pass (sender IP is xxx.xxx.xxx.xxx)

2smtp.mailfrom=あんたのドメイン; dkim=pass (signature was verified)

3header.d=あんたのドメイン;dmarc=pass action=reject header.from=あんたのドメイン;compauth=pass

4reason=100

さらに同様の作業を普段使っているメールクライアントからも行えるか確認しておく。ログイン情報は管理画面の「クライアント設定」から見られる。いずれの環境でも支障がなければメールサーバの構築作業は無事に終了となる。

おわりに

さすが全部まとまっているだけあってMailuのセキュリティ設定は十分にこなれているが、それでもメールパスワードの管理は常にユーザの自己責任として生涯ついて回る。特にメールサーバは狙われやすい対象ゆえ、英数字で10桁未満などという寝ぼけたパスワードでは10年前の僕みたいに秒で破られてしまうだろう。

今時、自前でメールサーバを運用する趣味性を持つならばパスワードにも気を配り、暗記頼りや使い回しではないパスワードマネージャによる管理体制を築くべきである。自分で覚えなくていいのならパスワードはどんなにでも長く作り変えられる。ぜひ検討してほしい。どれほどサーバを建てるのが簡単になろうとも安定運用が難しいのはいつまでも変わらない。